Hoy vamos a ver cómo generar un certificado en una entidad certificadora pública e instalarlo en nuestros Horizon Connection Server y nuestros UAGs.

Este post forma parte de la serie sobre Horizon y aquí os dejo el índice:

- Part 1: Introducción

- Part 2: Preparar servidor SQL

- Part 3: Preparar Active Directory

- Part 4: Instalación y configuración Connection Server

- Part 5: Instalación y configuración Replica Server (opcional)

- Part 6: Instalación y configuración de UAG (opcional)

- Part 7: Configuración de UAG en HA

- Part 8: Instalación certificado (opcional)

- Part 9: Preparar plantilla master para Instant Clone

- Part 10: Configurar un pool de Instant Clone

- Part 11: Instalar App Volumes

- Part 12: Configuración inicial App Volumes

- Part 13: Crear nuestro primer App Stack

- Part 14: Trabajando con Writable Volumes

- Part 15: Instalación Dynamic Environment Manager

- Bonus 1: Gestión de perfiles con Microsoft FSLogix

Crear certificado SSL wildcard con OpenSSL

A continuación veremos el procedimiento a seguir para generar un certificado SSL wildcard emitido por una entidad certificadora pública. GoDaddy por ejemplo

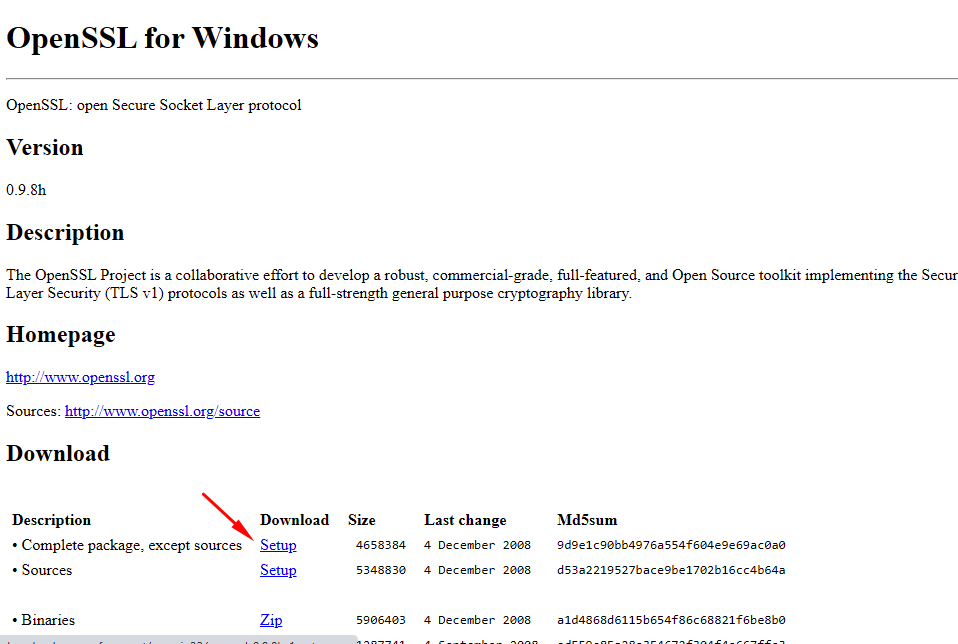

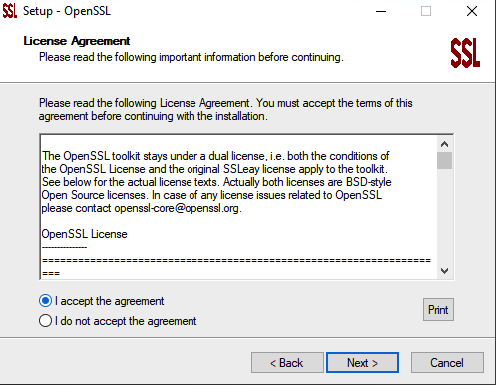

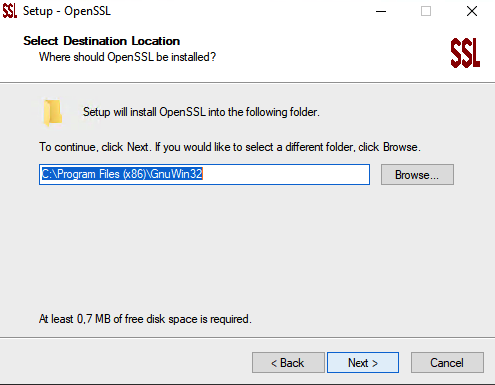

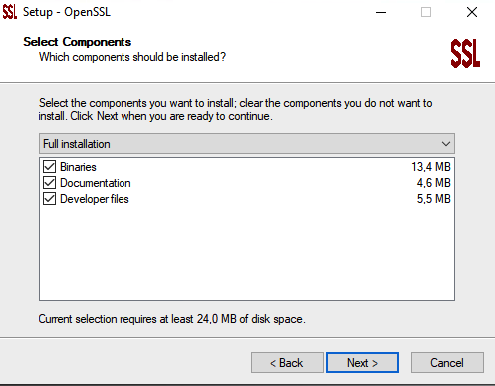

Instalación OpenSSL

Desde cualquier equipo, ya sea windows o linux, tendremos que descargarnos e instalar OpenSSL

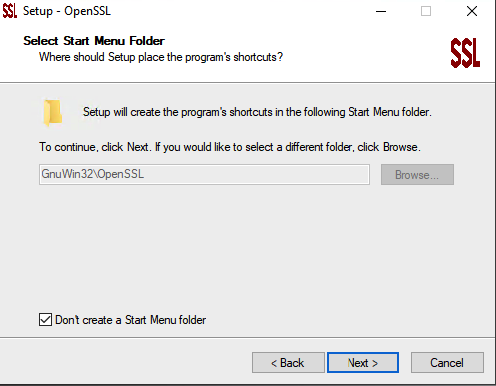

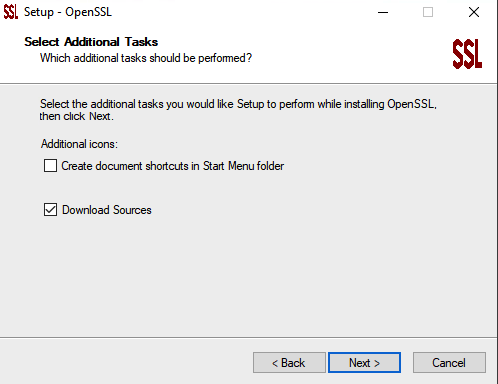

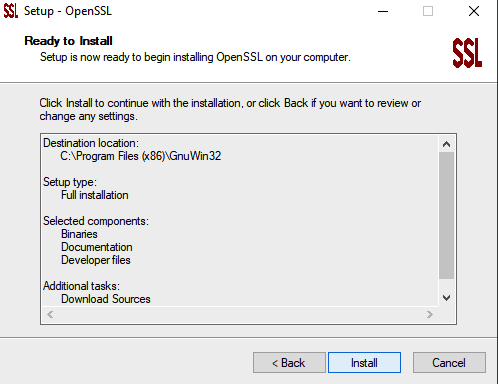

En mi caso he utilizado un windows y el proceso de instalación es un típico siguiente > siguiente > fin …

Crear fichero de configuración

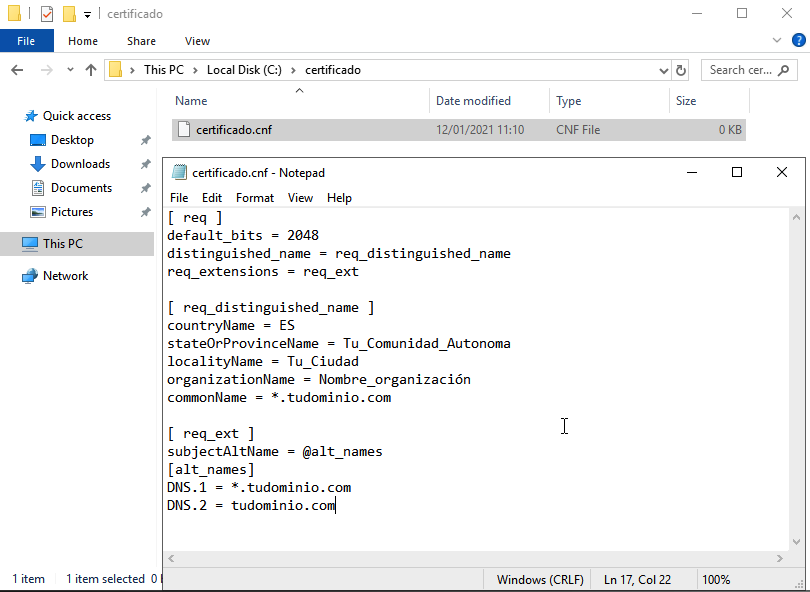

Para trabajar con OpenSSL, es necesario un fichero .cnf en dónde especificaremos las características del certificado.

Crearemos un directorio de trabajo y un fichero de configuración con dicha información.

1 | |

Generar CSR basándonos en el certificado deseado

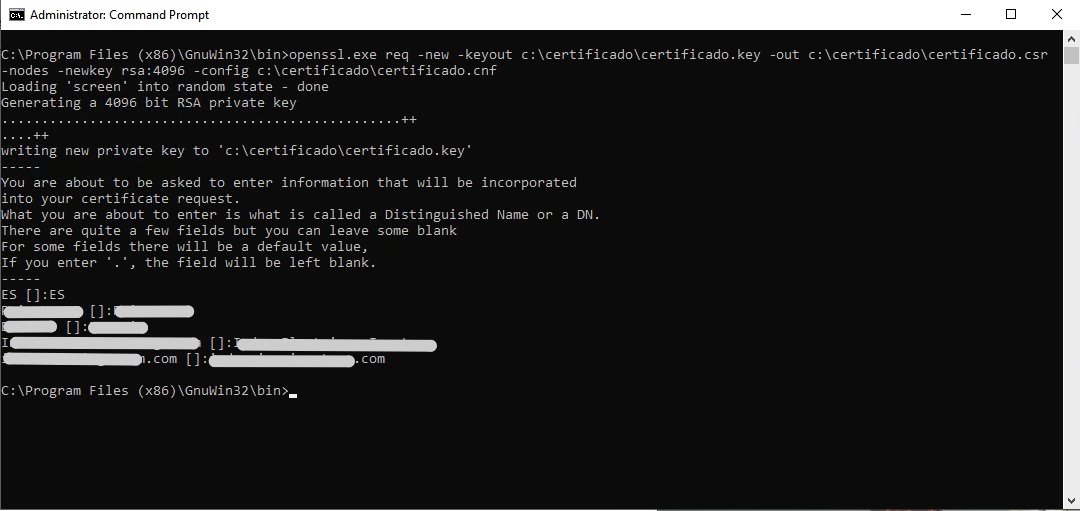

Para crear la solicitud .csr y la clave privada .key, ejecutaremos el siguiente comando desde la ruta de instalación de OpenSSL:

openssl req -new -keyout <your.domain.com>.key -out <your.domain.com>.csr -nodes -newkey rsa:4096 -config <path>/openssl.cnf

Os recomiendo que aunque tengamos el fichero .cnf, volvais a introducir los datos de configuración, ya que de lo contrario, en más de una ocasión me ha devuelto un error.

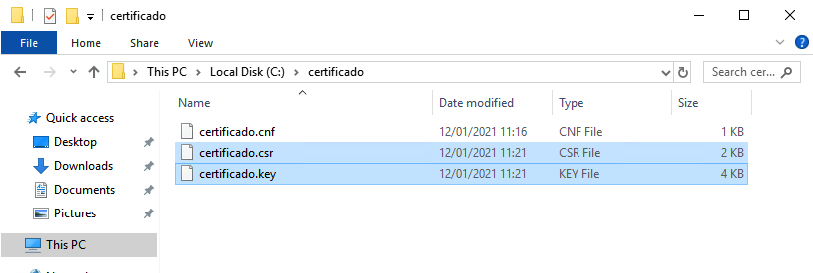

A continuación vemos los ficheros que acabamos de generar.

Solicitar certificado a nuestra entidad certificadora.

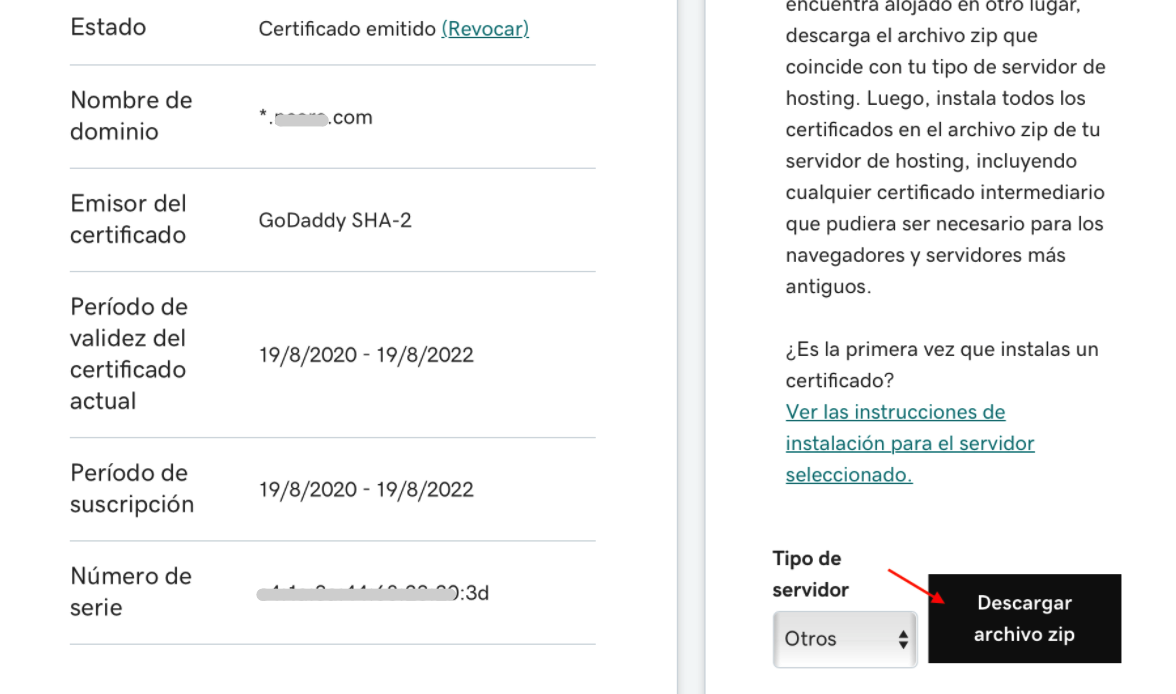

En mi caso, el certificado lo he creado en GoDaddy y una vez generado, nos podremos descargar el .zip con los certificados públicos.

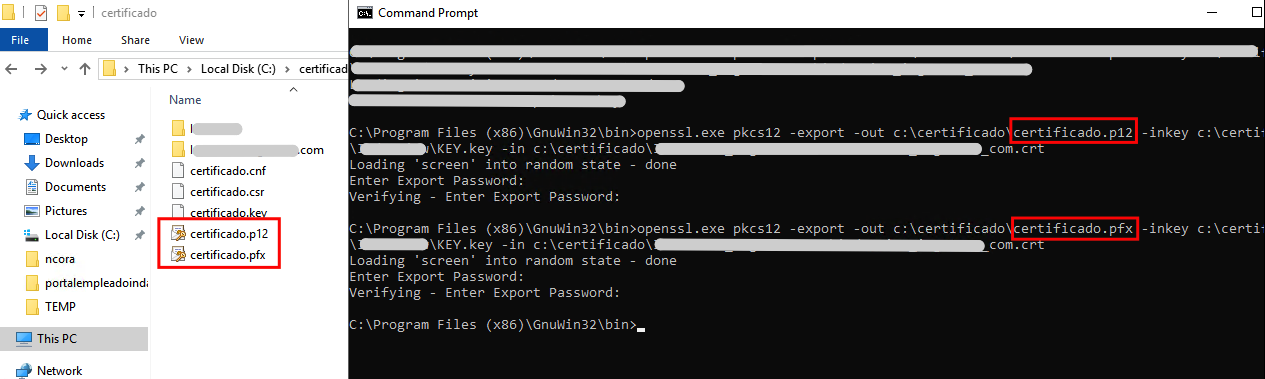

Combinar clave pública con clave privada

Con el siguiente comando, podremos combinar el certificado de la CA .crt con la clave privada generada inicialmente .key

OpenSSL.exe pkcs12 -export -out <your.domain.com>.p12 -inkey <your.domain.com>.key -in "c41a3a446823203d.crt"

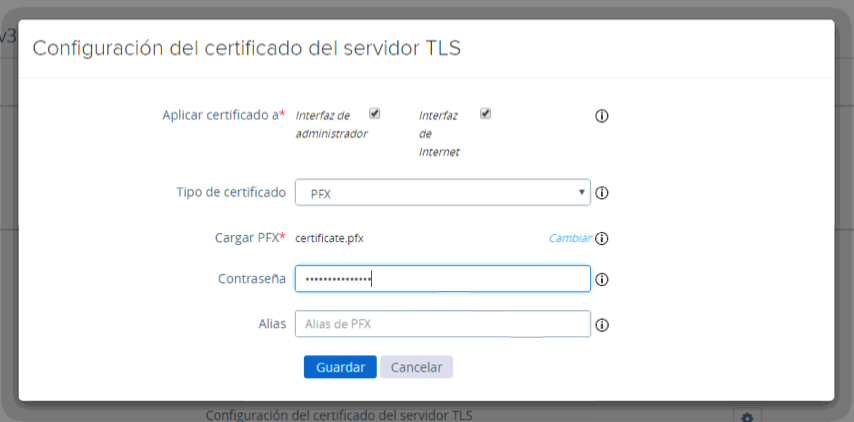

Se puede generar el certificado en formato .p12 o .pfx. Ambos formatos son validos para nuestros Connection Server o UAG

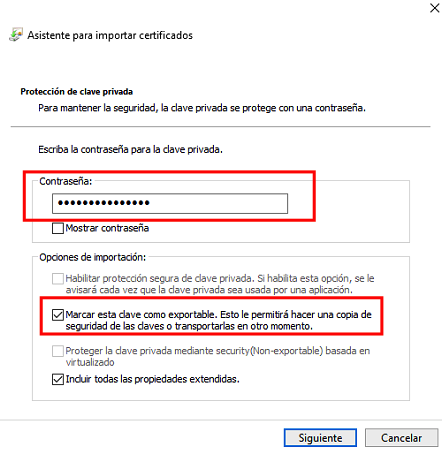

Al combinar ambos ficheros, nos pedirá una contraseña. Esta contraseña será de vital importancia, ya que se nos requerirá a la hora de instalar el certificado en los servidores de conexión de Horizon o los UAG.

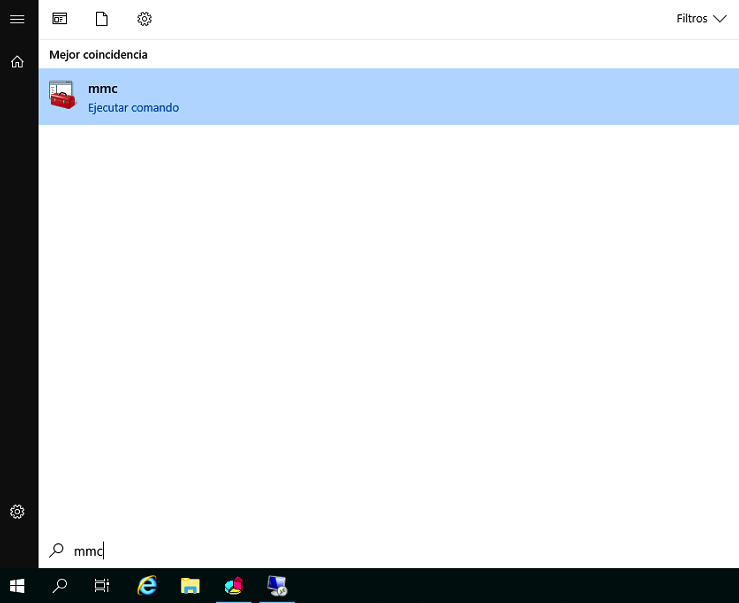

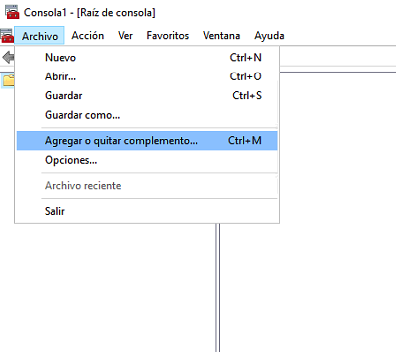

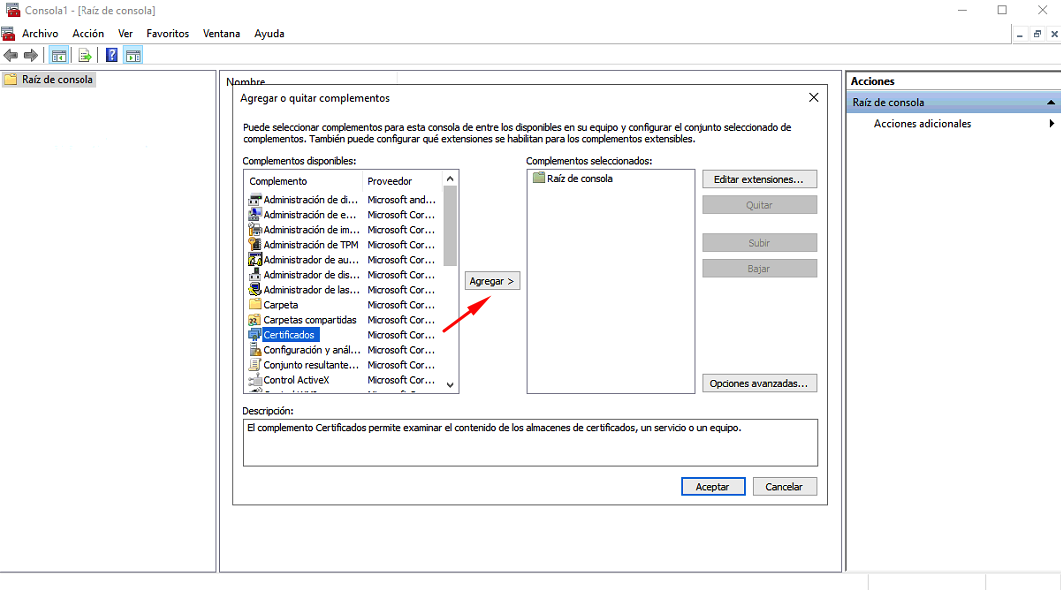

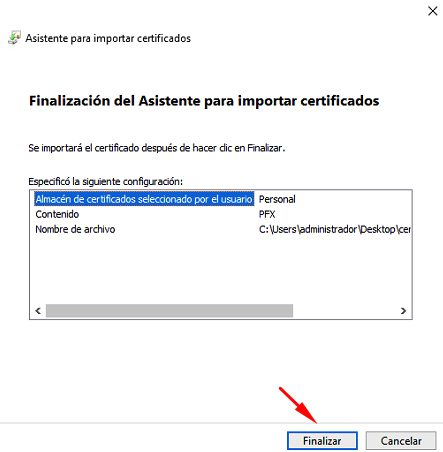

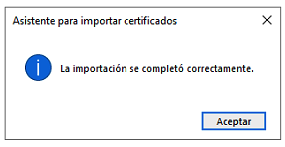

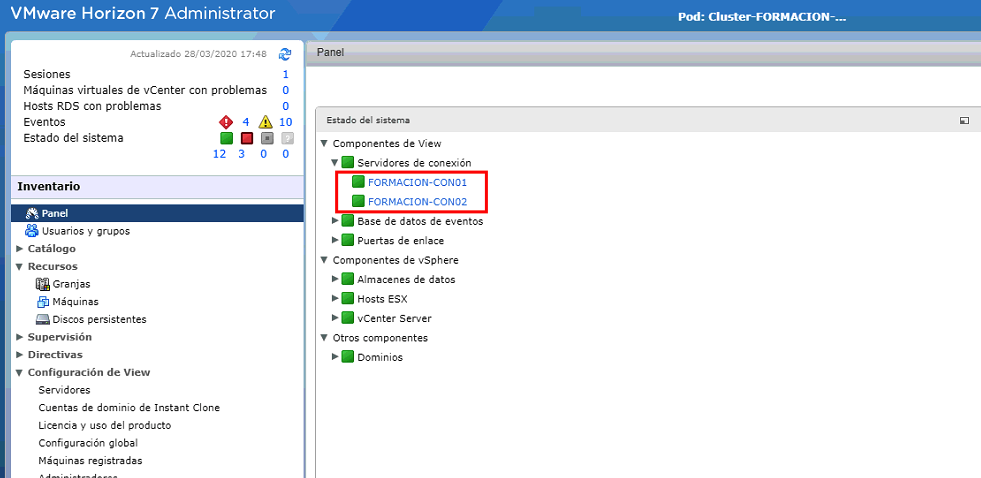

Instalación de certificado wildcard en Connection Server

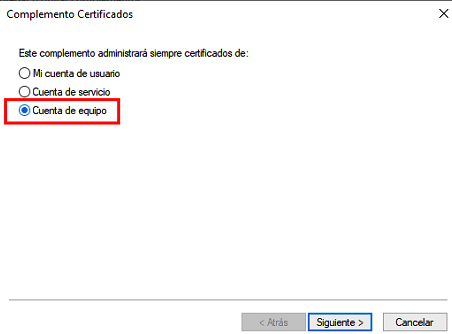

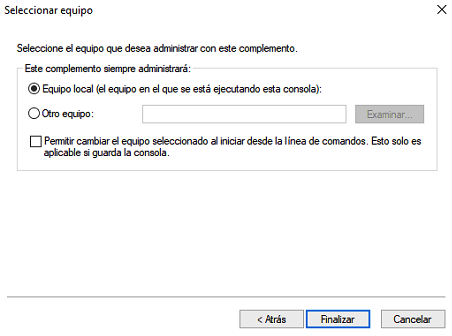

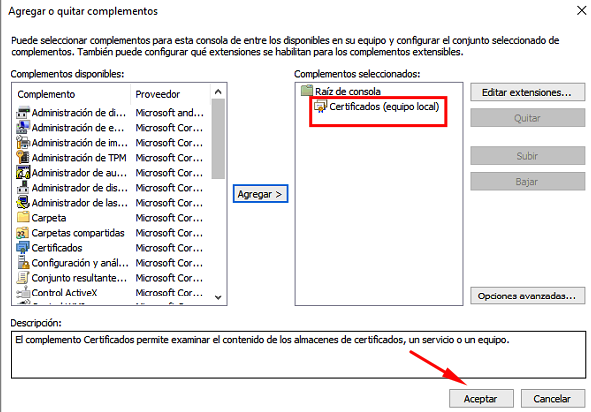

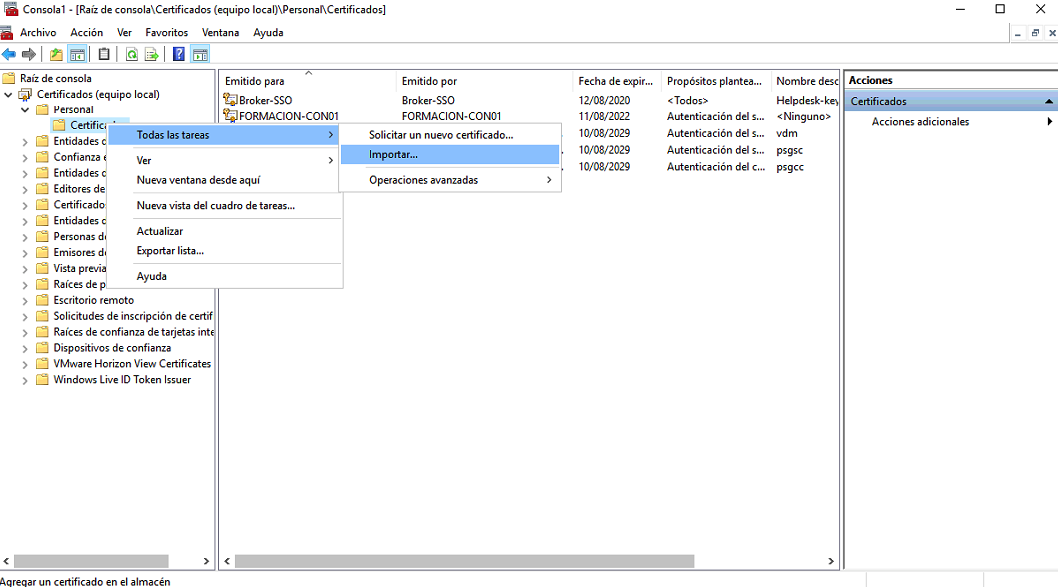

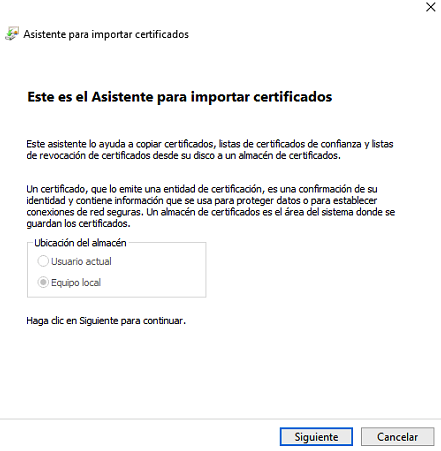

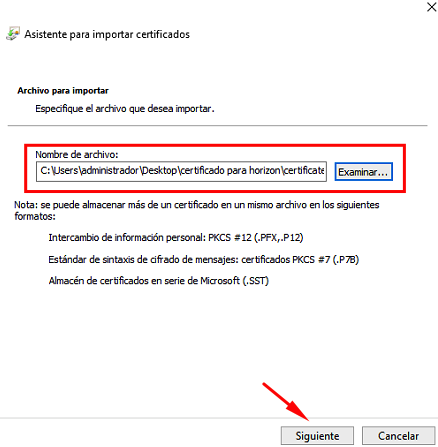

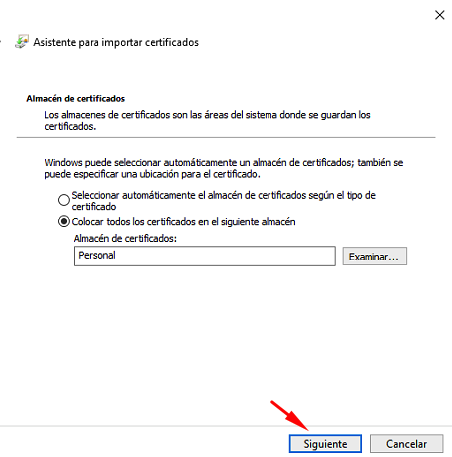

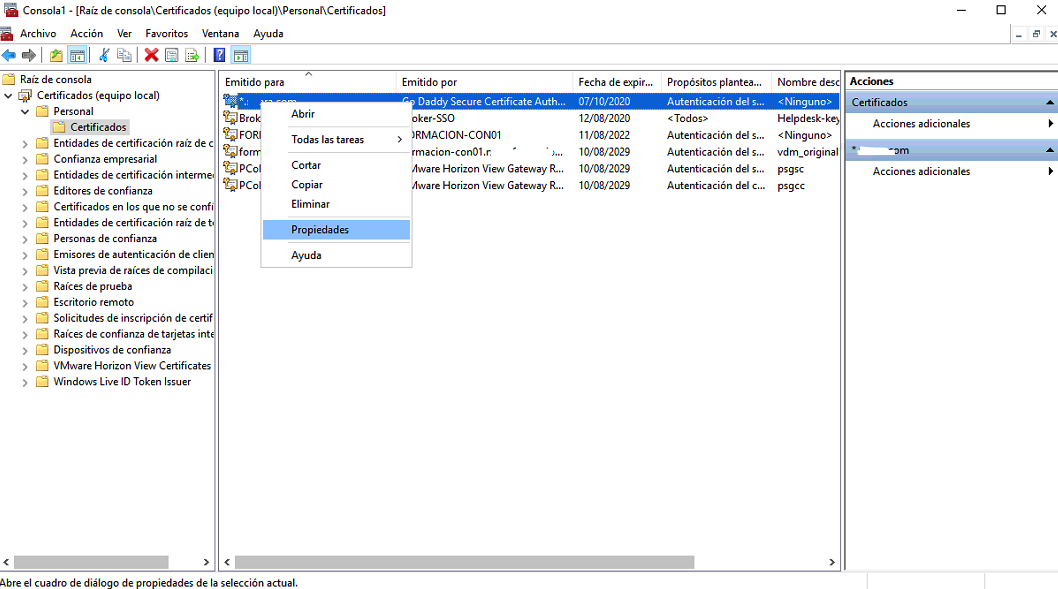

La instalación en nuestros Horizon Connection Server se realiza desde la MMC de windows > Certificados.

A continuación podeis ver todos los pasos:

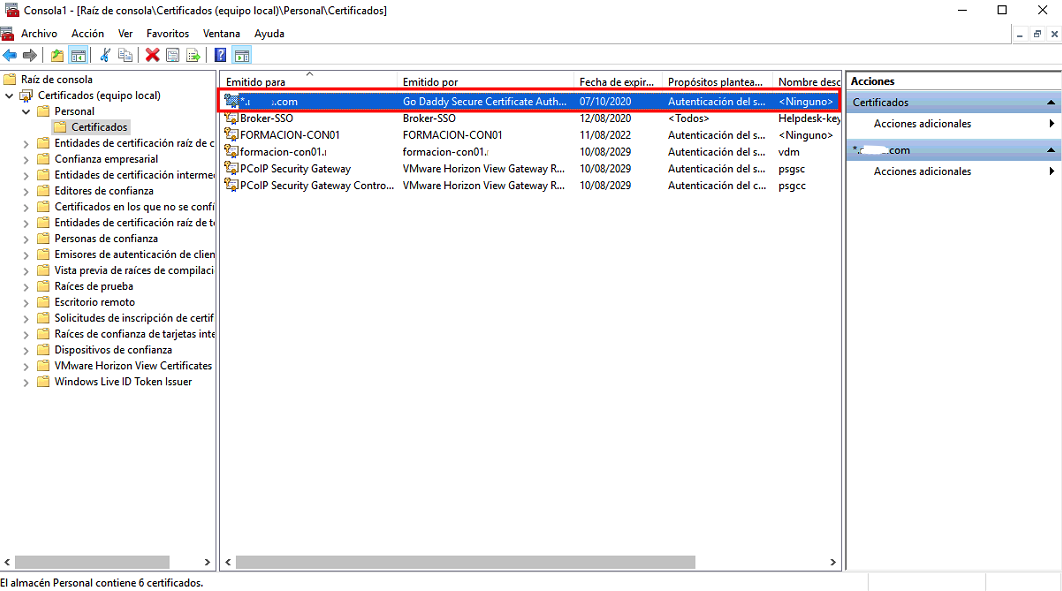

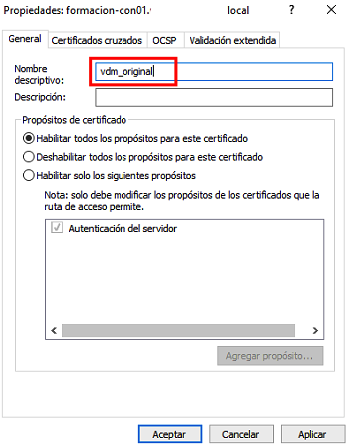

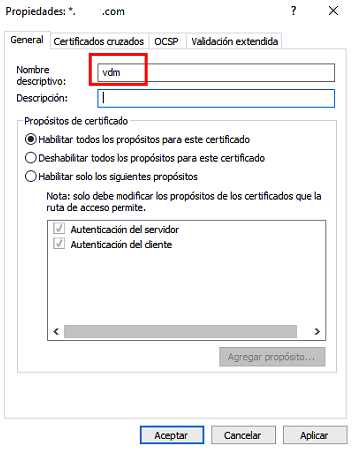

El servicio de connection server, utiliza el certificado cuyo nombre descriptivo sea vdm. Por eso, renombraremos el certificado original y al que acabamos de importar le daremos el nombre vdm:

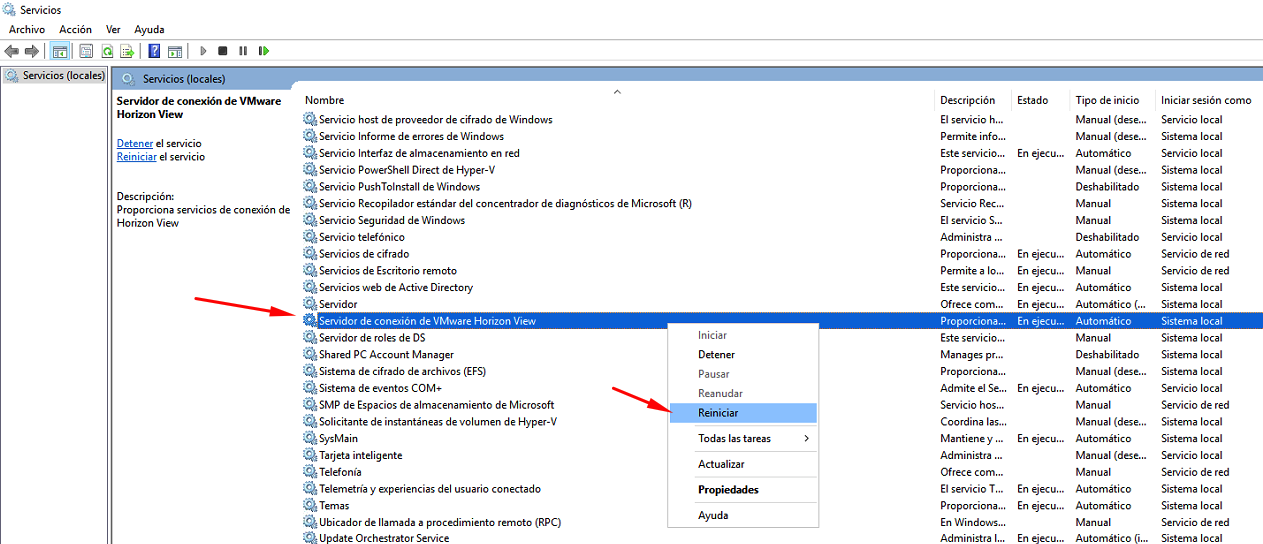

Una vez renombrados los certificados, reiniciaremos el servicio de Horizon

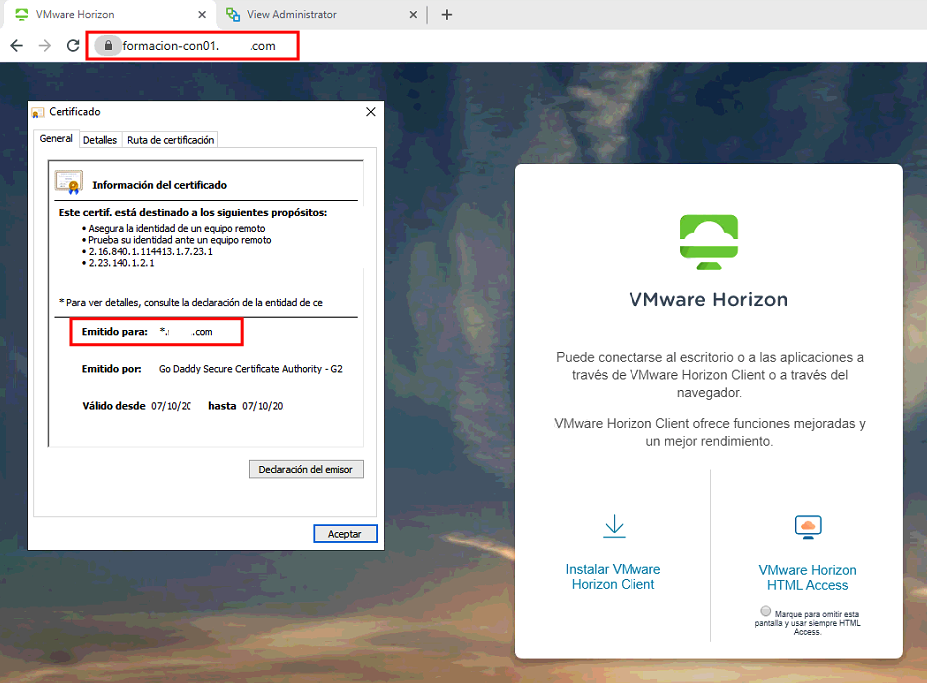

Finalmente, comprobaremos que el servidor nos está presentando el nuevo certificado público y que ya no tenemos advertencias en los certificados.

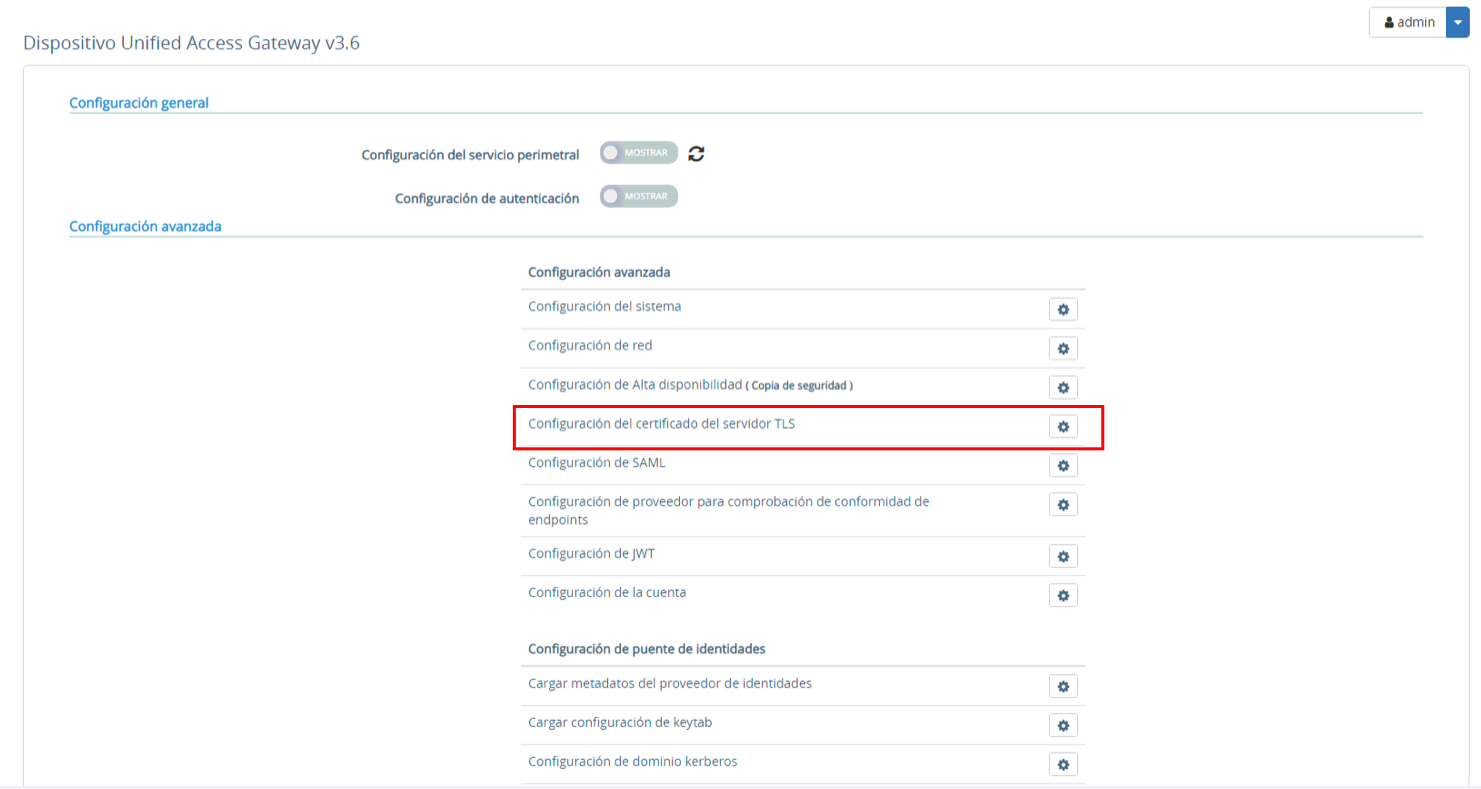

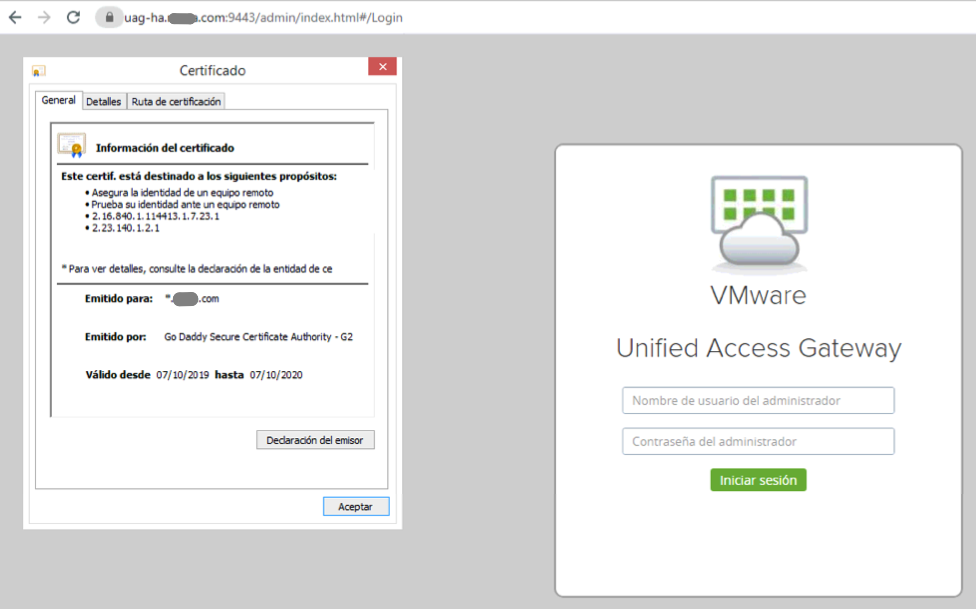

Instalación de certificado wildcard en Unified Access Gateway

La instalación en los UAGs es relativamente más sencilla que en los conections, ya que lo haremos desde el mismo portal de administración y entraremos en el apartado de certificado TLS:

Marcaremos los dos check para que el certificado se presente tanto en la interfaz pública cómo en el portal de administración

Una vez instalado, refrescaremos nuestro navegador y comprobaremos que nos está presentando ya el nuevo certificado instalado.

Espero que os sirva.

Un saludo!

Miquel.