En el post de hoy hablaremos de DUO Security, un servicio cloud para dotar de doble factor de autenticación a nuestras aplicaciones. Veremos cómo se hace la configuración básica y cómo podemos proteger nuestro entorno VDI con MFA.

DUO Security MFA

Extraído de su propia página web

DUO Securtiy nos aporta una autenticación multifactor moderna y eficaz. La autenticación multifactor de Duo de Cisco protege sus aplicaciones mediante el uso de una segunda fuente de validación, como un teléfono o un token, para verificar la identidad del usuario antes de otorgar acceso. Duo está diseñado para proporcionar una experiencia de inicio de sesión simple y optimizada para cada usuario y aplicación, y como solución basada en la nube, se integra fácilmente con su tecnología existente.

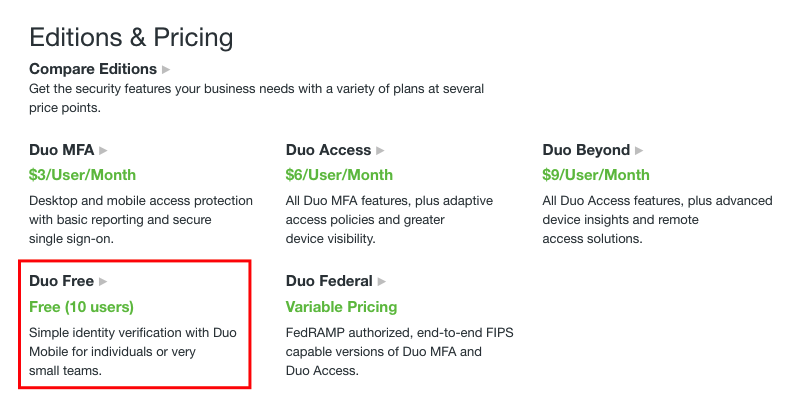

Cómo cualquier servicio cloud, está basado en el pago por uso y la parte buena de DUO es que tiene una versión gratuita para 10 usuarios. Perfecto para realizar nuestros laboratorios y demos

Instalación DUO Authentication Proxy

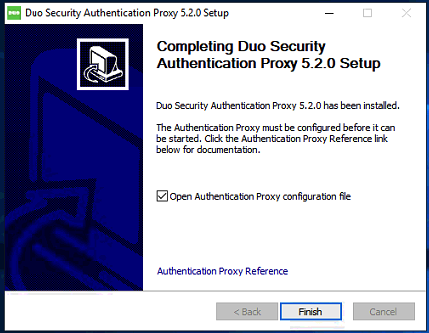

Una vez nos hayamos registrado en el portal de DUO, el primer paso será conectar nuestro entorno on-premise con la cuenta cloud.

En el este enlace encontraremos todos los binarios para windows y para linux. Es un instalador siguiente > siguiente > fin.

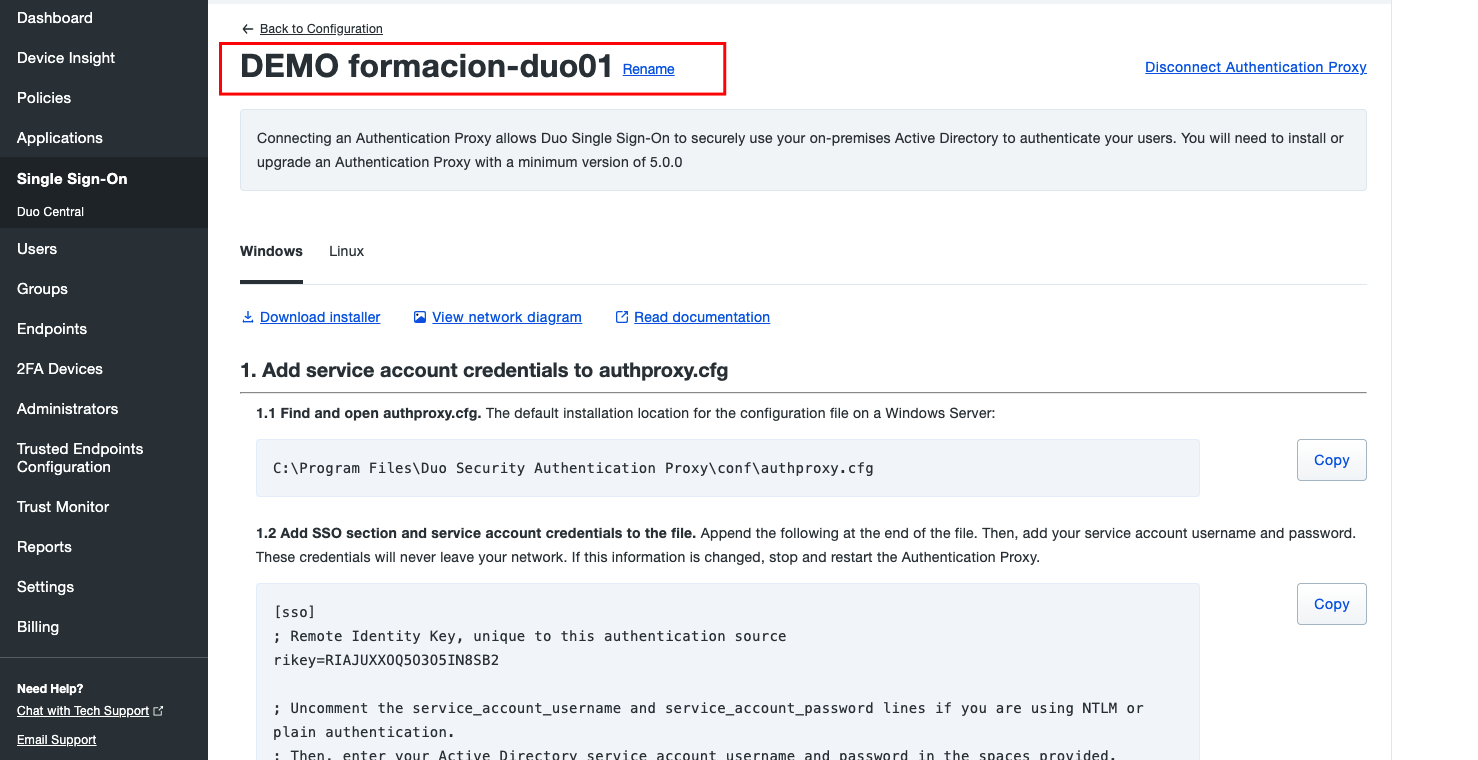

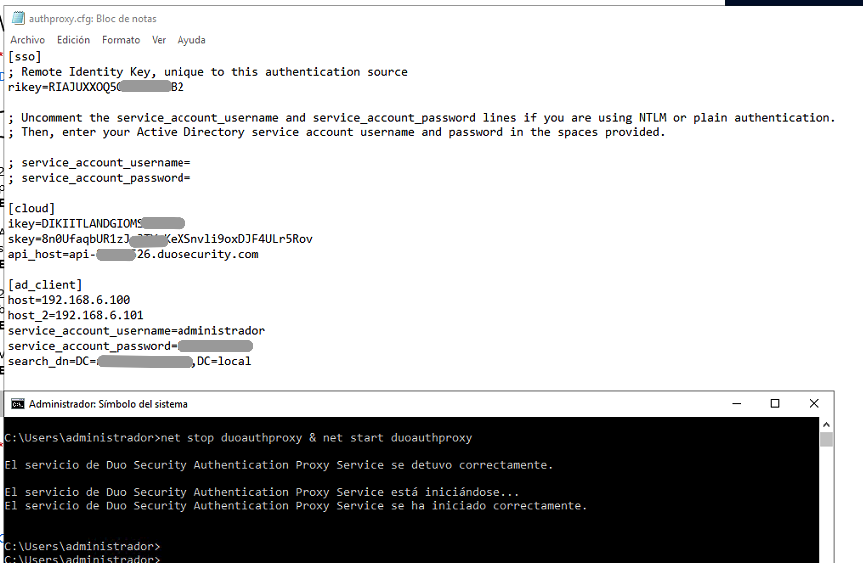

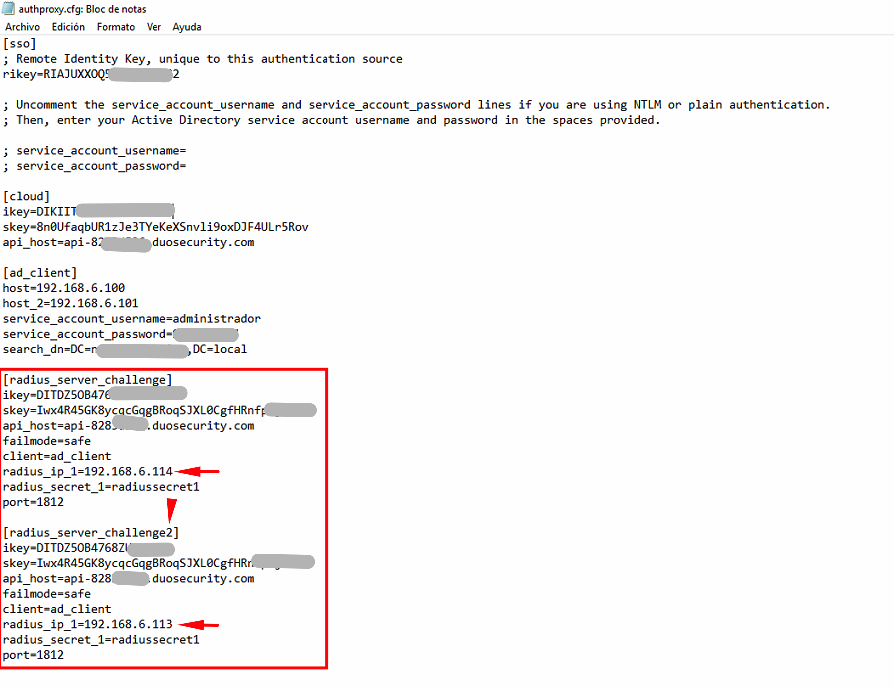

Toda la configuración se encuentra en el fichero C:\Program Files\Duo Security Authentication Proxy\conf\authproxy.cfg

La configuración que viene por defecto se puede borrar, ya que sólo son ejemplos

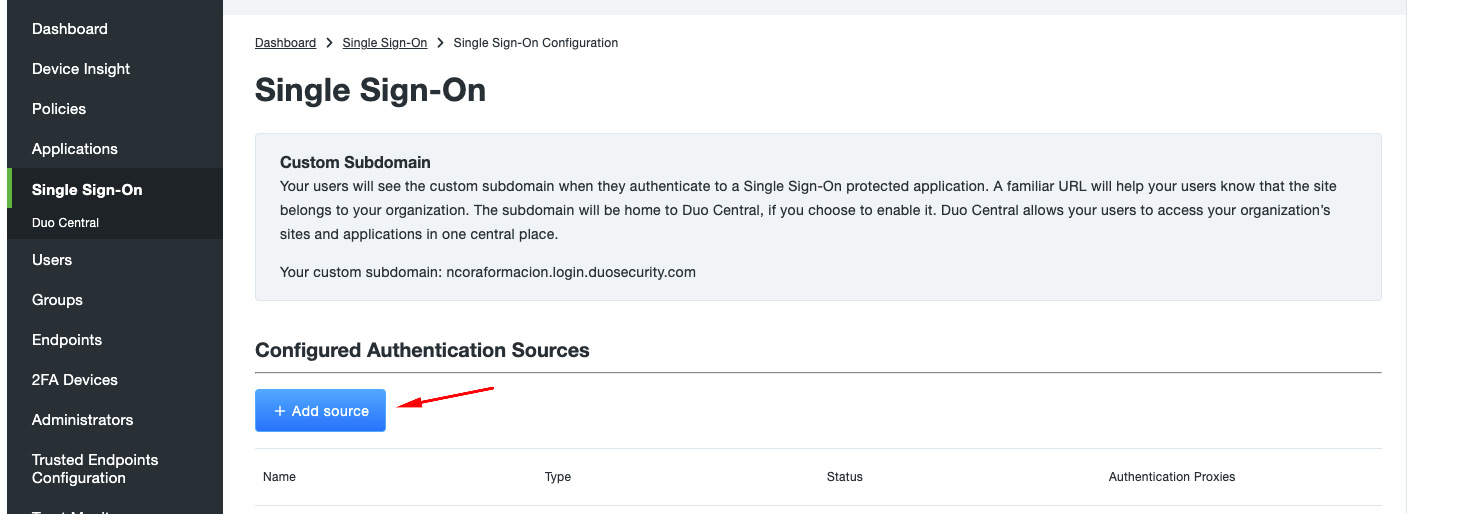

Configuración SSO con Active Directory

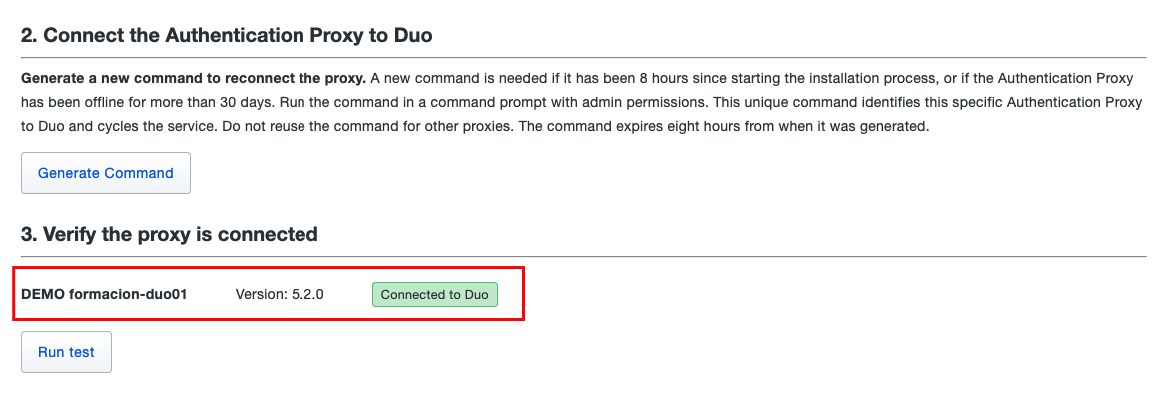

Aquí es dónde configuraremos la conexión de nuestro proxy recién instalado con la cuenta de DUO.

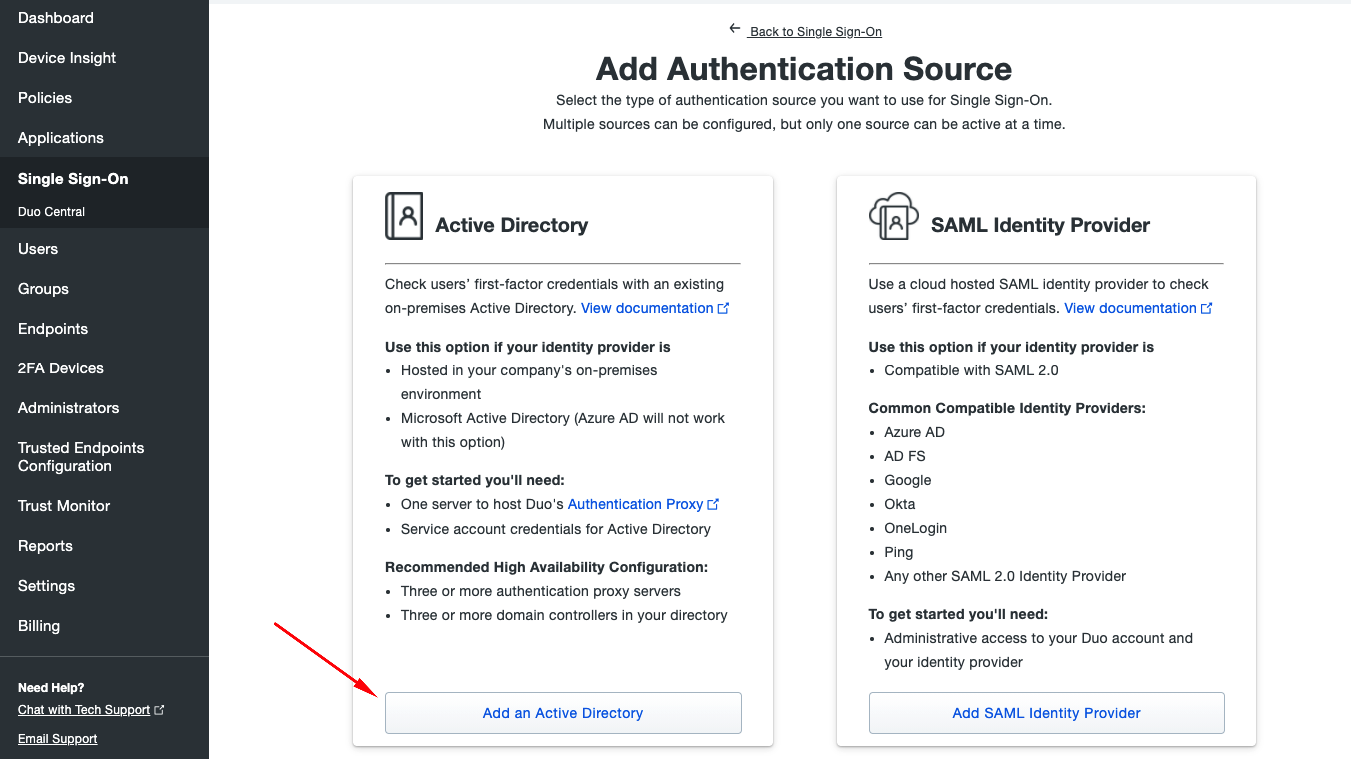

Single Sign-On > Add source > Add an Acrive Directory > Add Authentication Proxy

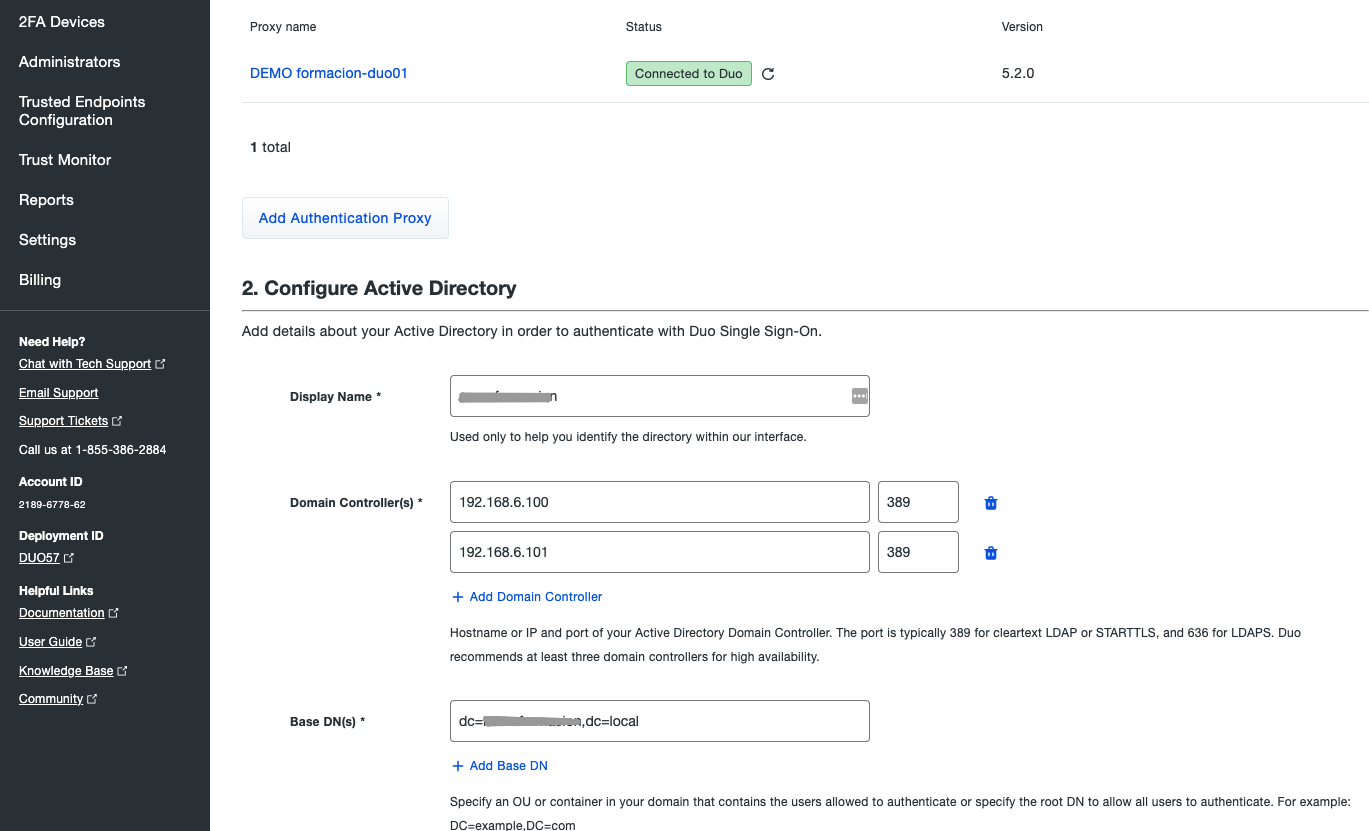

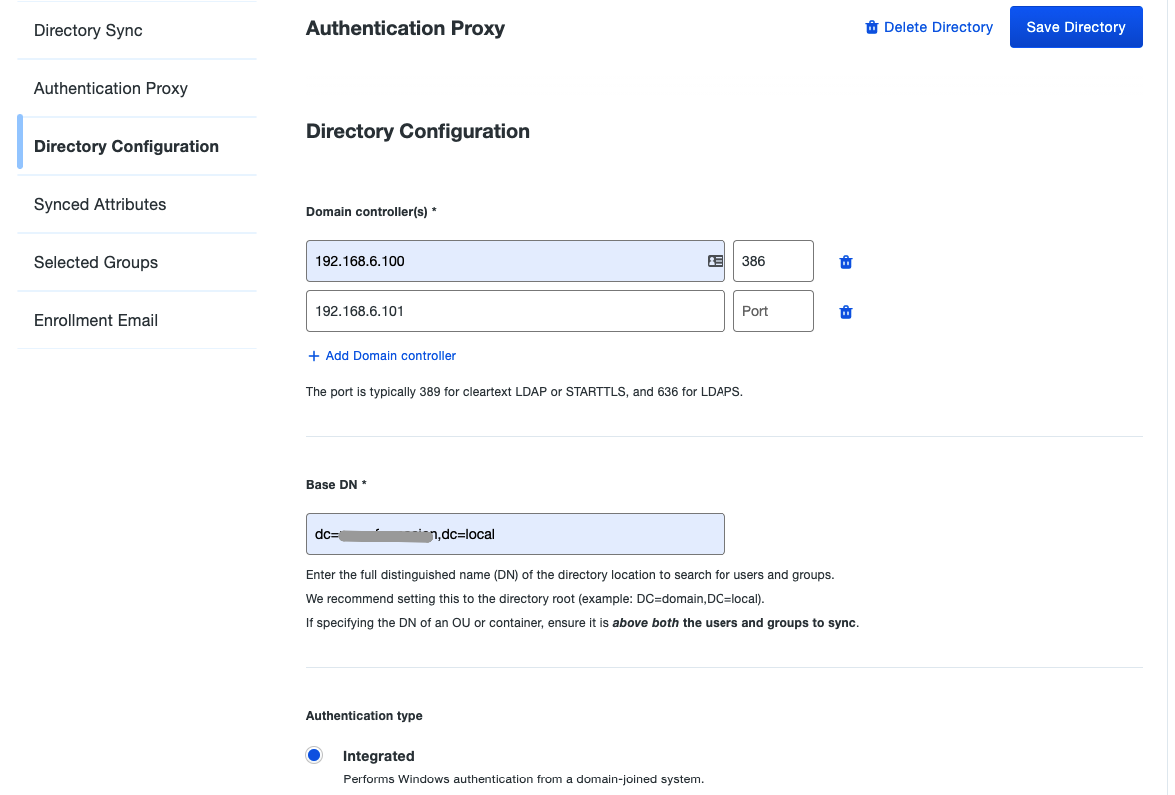

Con el proxy ya configurado, haremos la configuración de nuestro Active Directory

Todo el detalle de la config está en esta documentación oficial

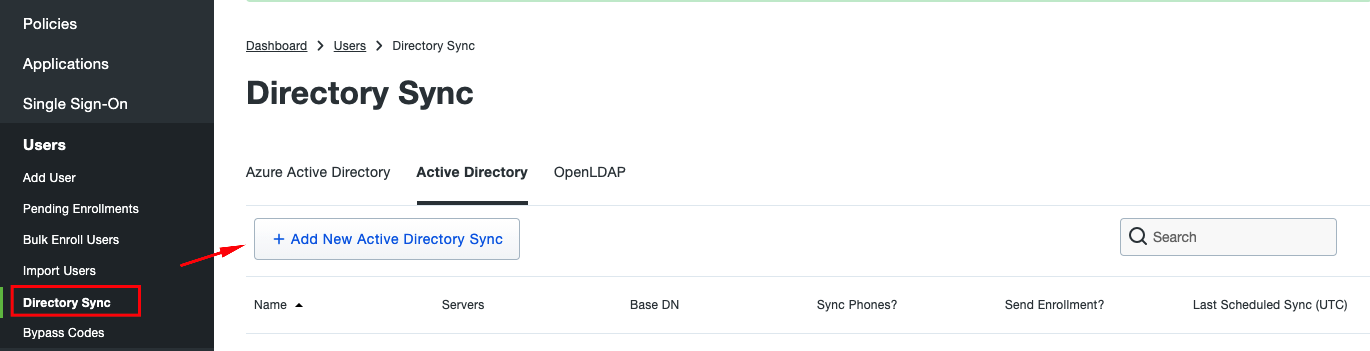

Sincronizar usuarios AD

Con la configuración de nuestro SSO es el momento de sincronizar nuestros usuarios del directorio activo.

Dashboard > Users > Directory Sync > AD Sync

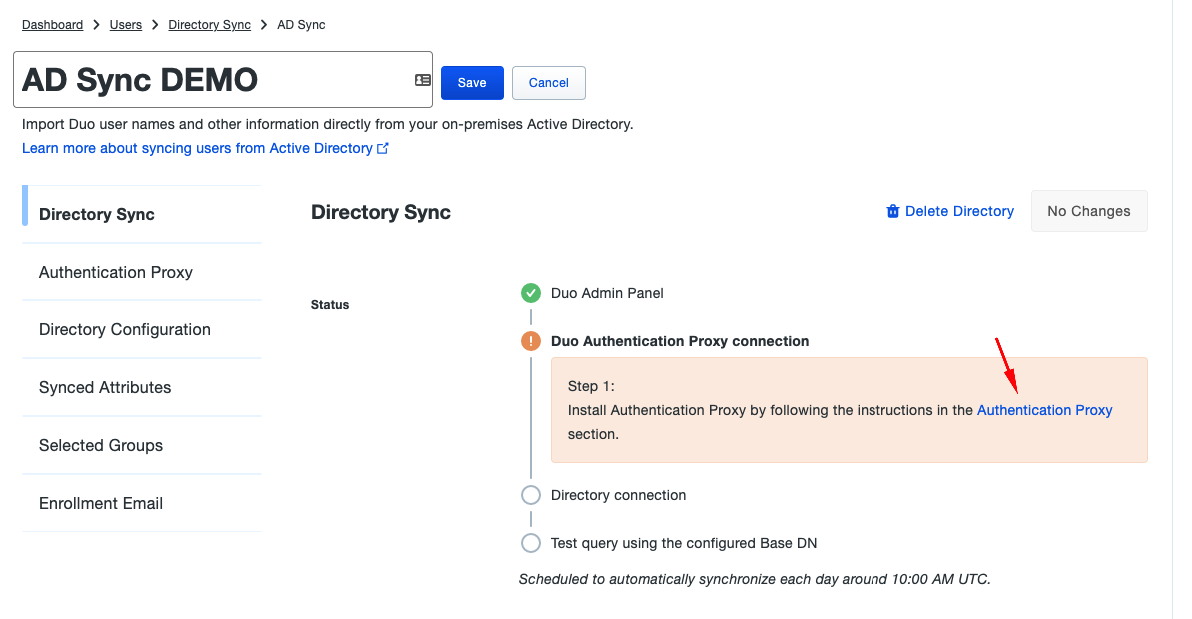

Asignaremos un nombre a nuestro registro y configuraremos el Proxy para que se conecte con nuestro AD

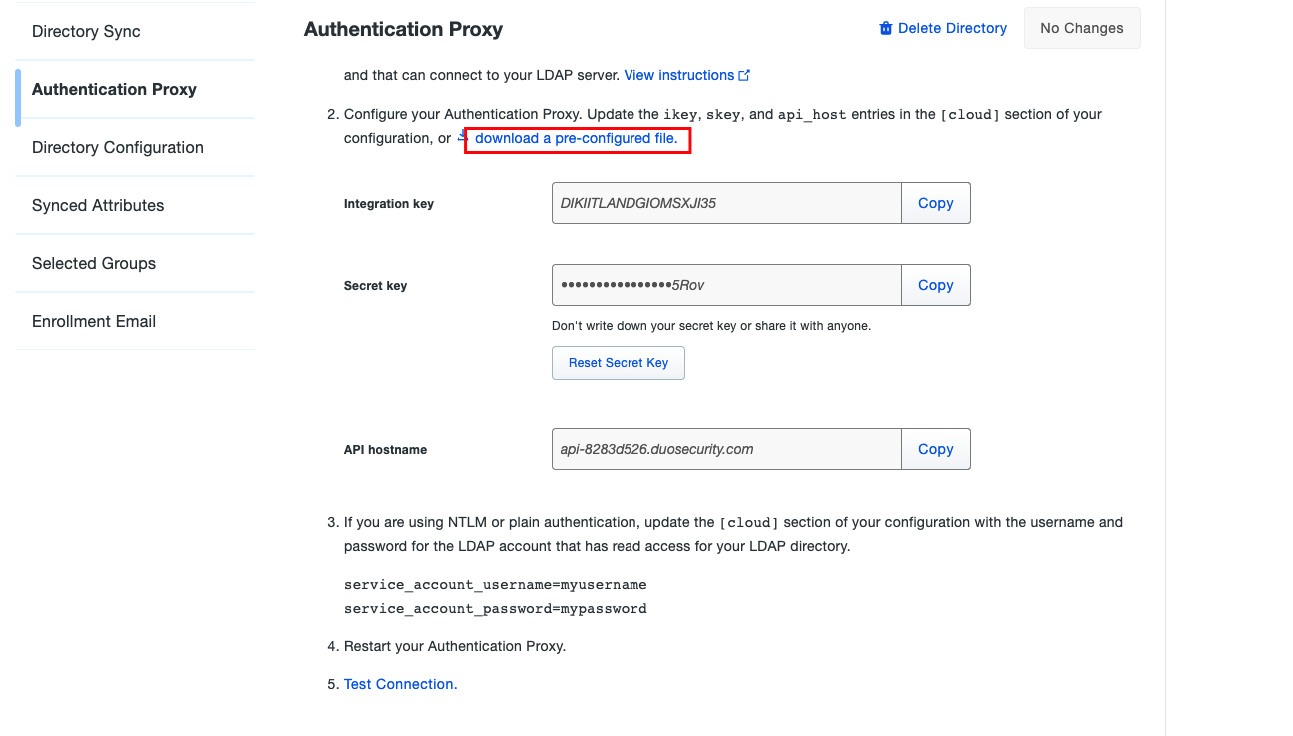

Los datos de configuración los tendremos que configurar en el fichero de configuración del proxy y para mayor comodidad, el propio asistente nos deja descargar ese fichero pre-configurado para añadir la sección [cloud].

NOTA: Es importante que después de cualquier modificación en el fichero de configuración se reinicie el servicio.

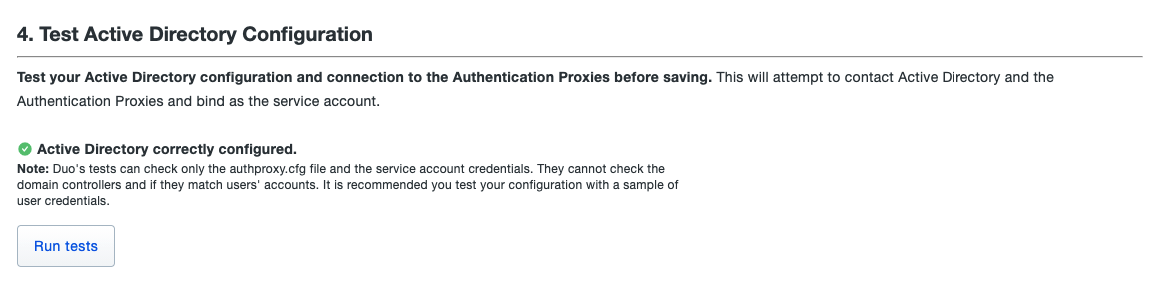

Terminamos con la configuración del AD

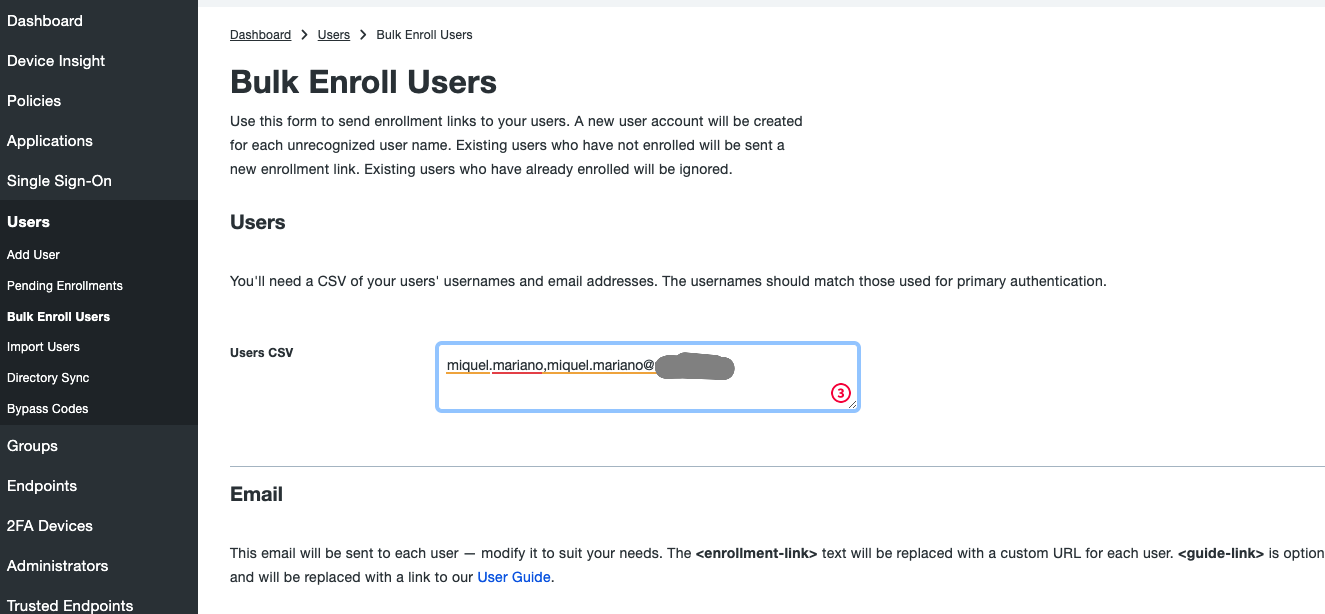

Enroll Users

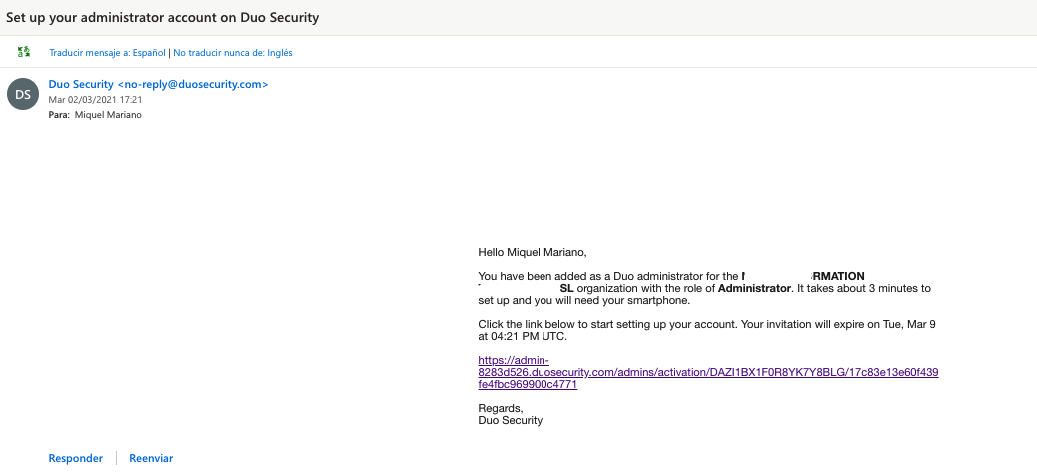

Una vez tengamos nuestros usuarios ya sincronizados con DUO, es el momento de enviarles las instrucciones para que se activen y cada usuario pueda instalar la aplicación móvil.

Dashboard > Users > Bulk Enroll Users

Cada uno de nuestros usuarios recibirá un correo con un enlace único el cual servirá para registrar el usuario y activar la aplicación para la autenticación. Es un wizard sumamente intuitivo para que nuestros usuarios se lo puedan configurar por si mismos.

Desplegar aplicación View

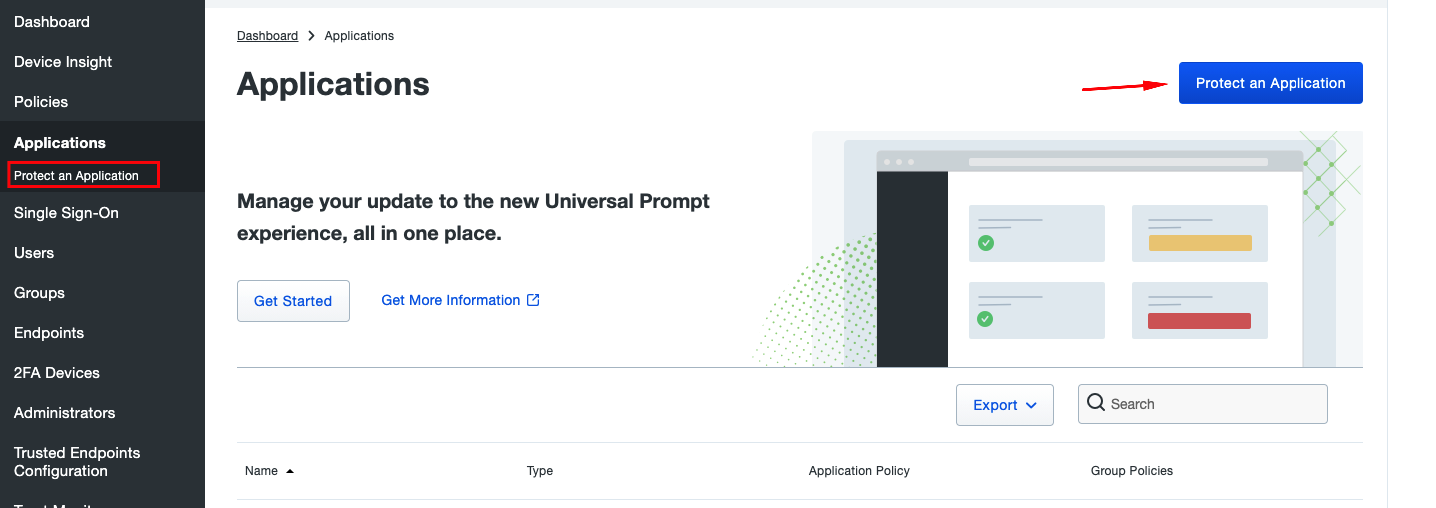

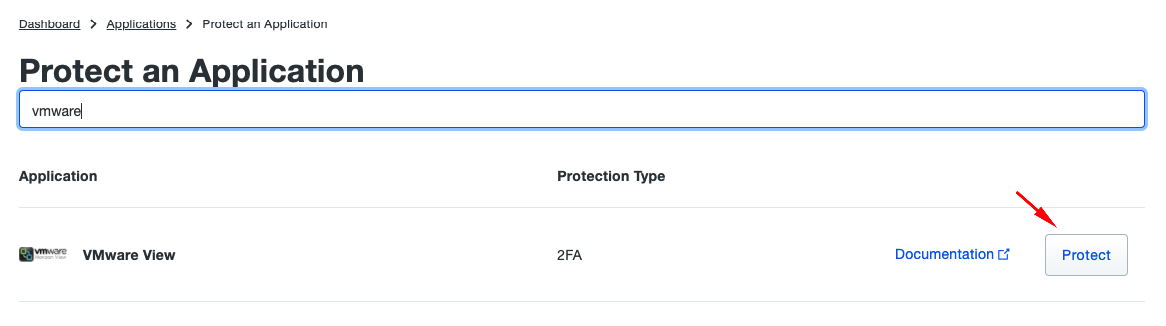

Con toda la integración finalizada y funcionando, es el momento de proteger nuestra primera aplicación con DUO. En nuestro caso, Horizon View.

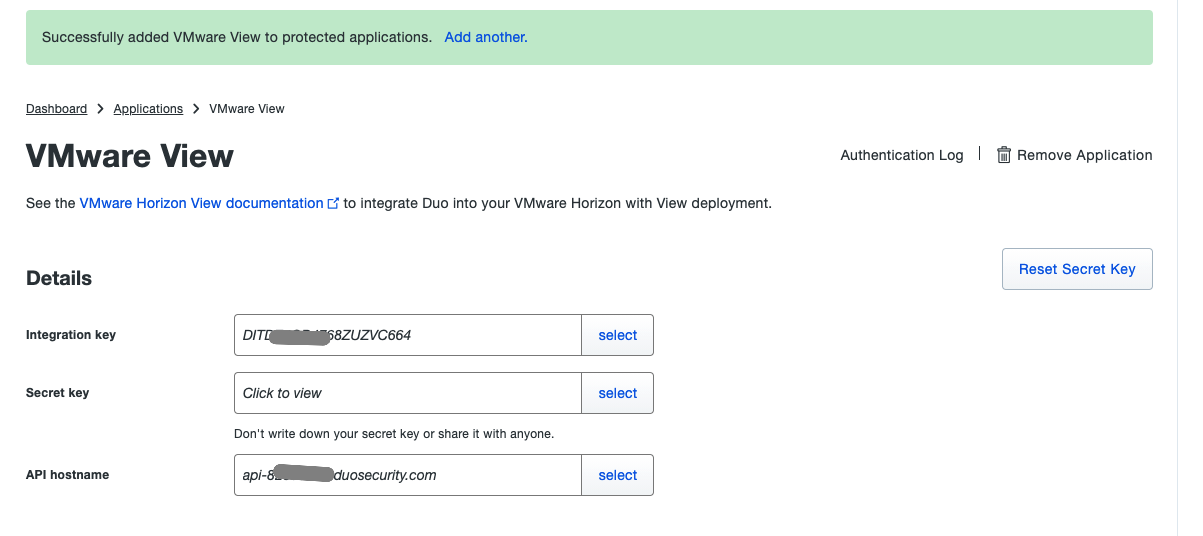

Dashboard > Application > Protect an Application

En el fichero de configuración deberemos añadir una sección [radius_server_chagellge] con los parámetros marcados en el portal. En caso de tener mas de un servidor de conexión, añadiremos un bloque adicional para cada IP

Para mas detalle de esta configuración, podeis consultar la documentación oficial

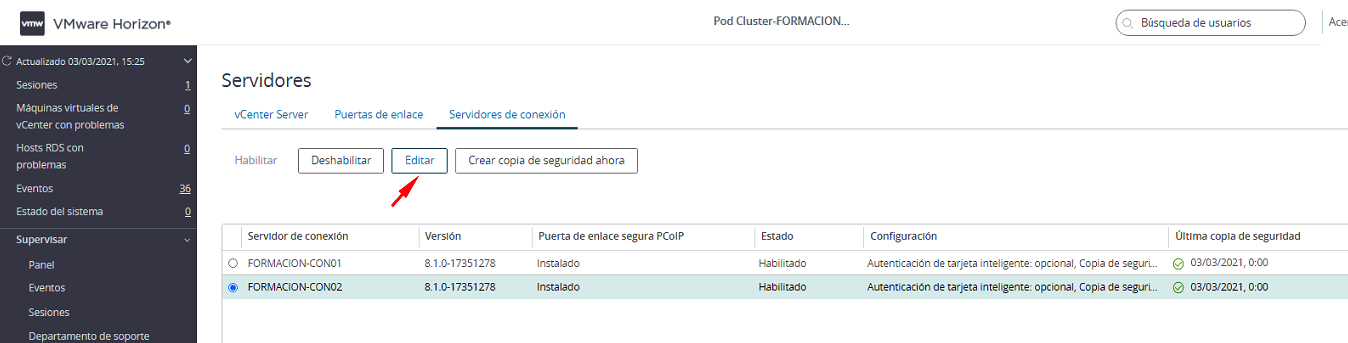

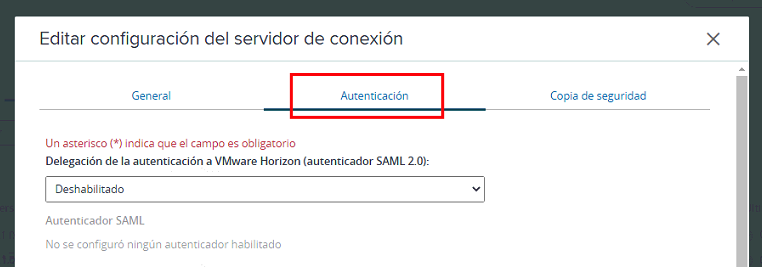

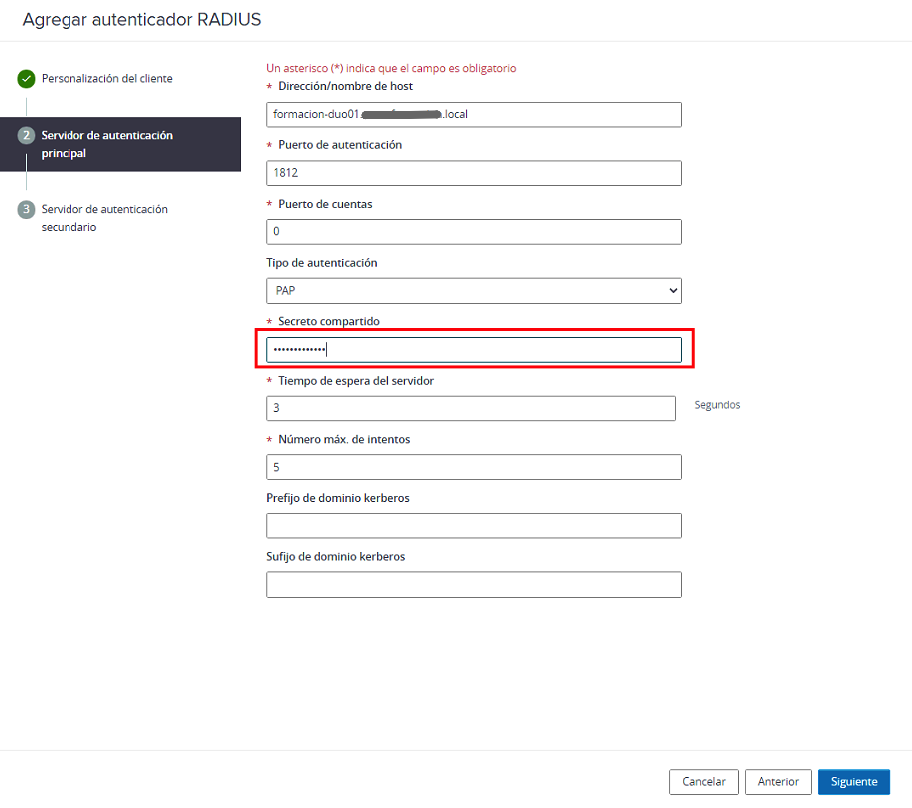

Configurar Connection Server

Llegó el momento de integrar nuestro entorno Horizon con 2FA.

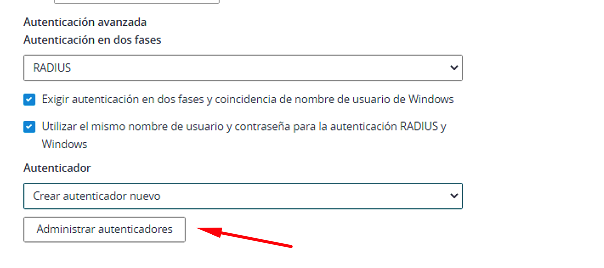

Desde el Horizon Administrator, nos dirigiremos a la pestaña Servidores y editaremos la config de nuestros Connection Servers

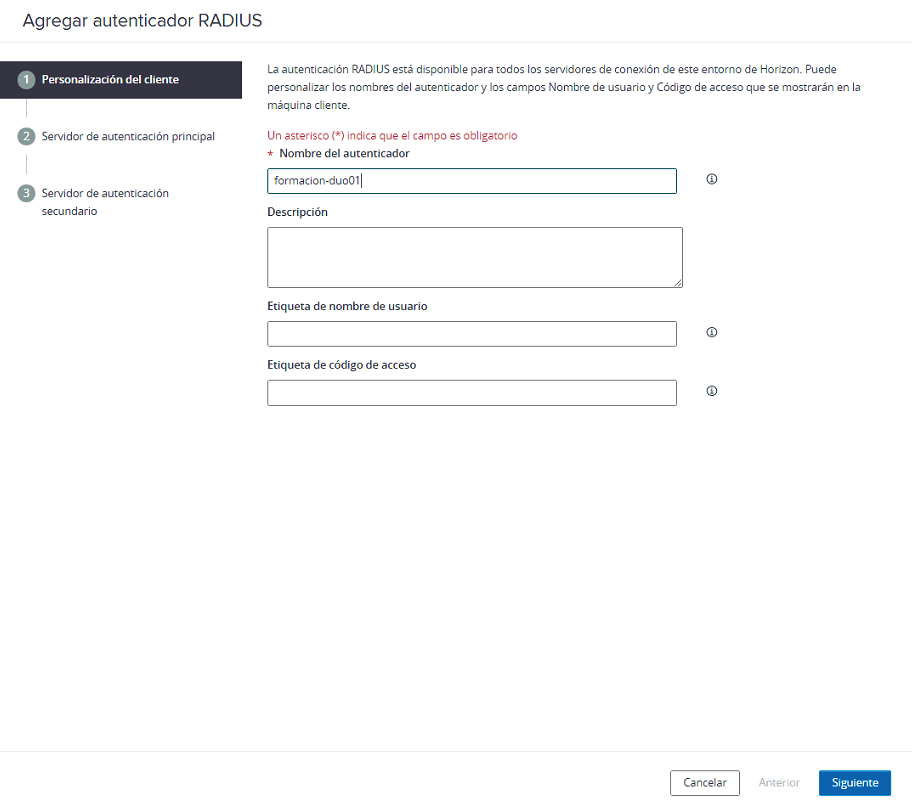

Añadimos un nuevo servidor radius correspondiente al servidor con DUO Auth. Proxy

El secreto compartido debe coincidir con el definido en el fichero de configuración del proxy, de lo contrario, no establecerá comunicación.

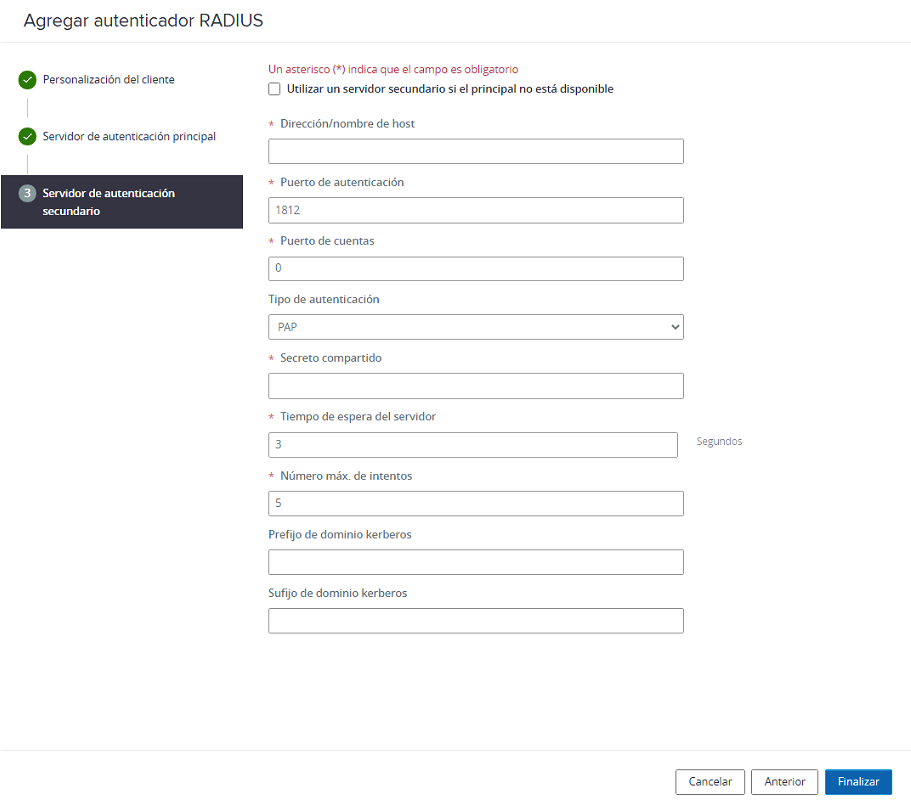

Para entornos productivos, existe la posibilidad de añadir un servidor adicional a la configuración.

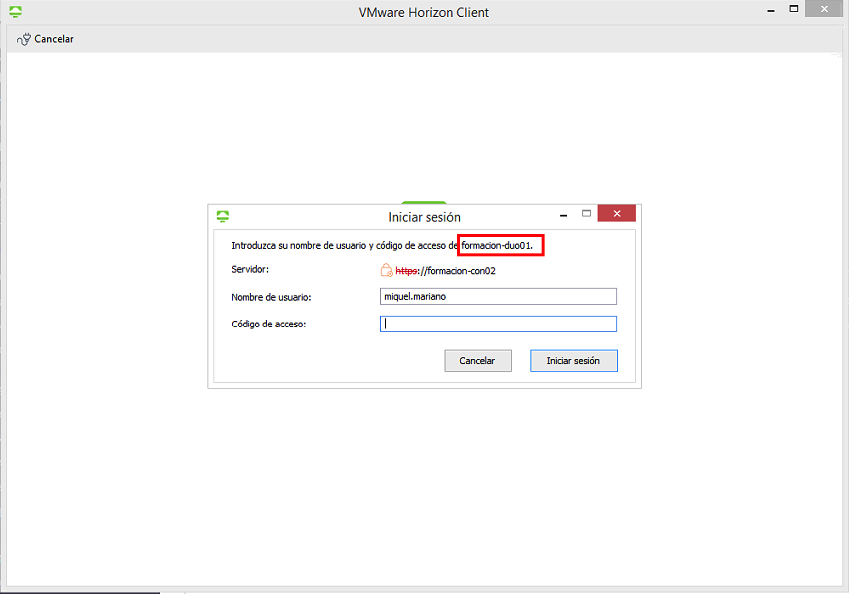

Probar autenticación doble factor

Con todo configurado, vamos a abrir nuestro Horizon Client y probar si la autenticación de doble factor está funcionando.

De entrada, ya podemos ver que nos da información de nuestro servidor RADIUS. Deberemos completar la autenticación principal con los datos de nuestro Active Directory

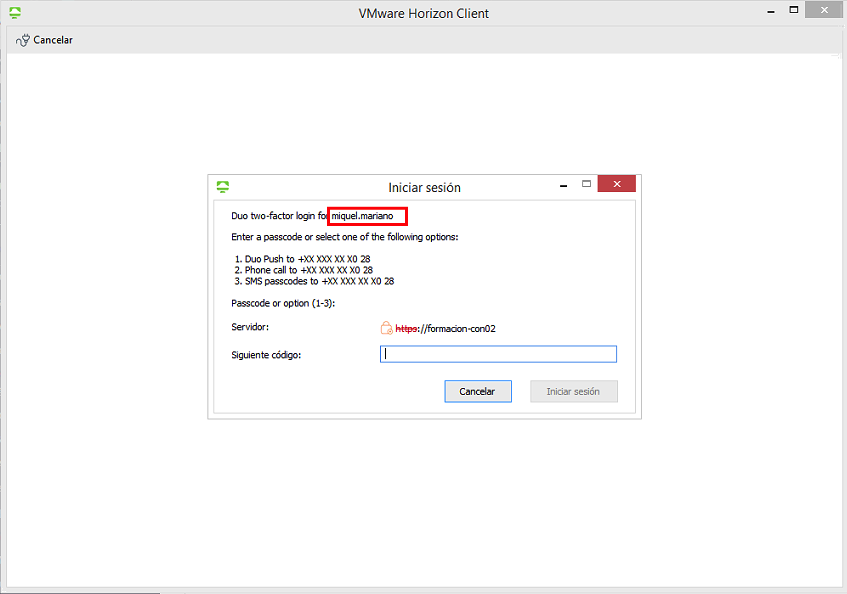

Una vez autenticada la primera fase, DUO nos permitirá autenticar con doble factor y nos permite 4 posibilidades:

- Notificación push en la aplicación móvil (Opción recomendada)

- Llamada de telefono en el nº registrado para el usuario

- Codigo enviado por SMS

- Codigo aleatorio que nos muestra la aplicación (Si, aunque no aparezca esta opción, podemos poner el código mostrado en la aplicación móvil)

Si optamos por la opcion 1 > Iniciar Sesión, recibiremos esta notificación push en el móvil que deberemos aceptar para poder iniciar sesión.

Y hasta aquí por hoy.

Espero que os guste.

Un saludo!

Miquel.